Межсетевые экраны (МЭ) с фильтрацией пакетов

МЭ с фильтрацией пакетов обеспечивают защиту сети путем фильтрации сетевых сообщений на основе информации, содержащейся в заголовках TCP/IP каждого пакета.

Фильтры пакетов принимают решение исходя из следующих данных заголовка:

- IP-адрес источника;

- IP-адрес отправителя;

- применяемый сетевой протокол (TCP, UDP, ICMP);

- порт источника TCP или UDP;

- порт назначения TCP или UDP;

- тип сообщения ICMP (Internet Control Message Protocol – протокол управляющих сообщений в сети Интернет), если применяется протокол ICMP.

Существуют различные стратегии реализации фильтров пакетов. Наиболее популярными являются следующие две.

- Построение правил – от наиболее конкретных к наиболее общим.

- Правила упорядочиваются таким образом, чтобы наиболее часто используемые из них находились во главе списка. Это сделано для повышения эффективности.

Межсетевые экраны с фильтрацией пакетов не используют модули доступа для каждого протокола и поэтому могут использоваться с любым протоколом, работающим через IP. Некоторые протоколы требуют распознавания межсетевым экраном выполняемых ими действий. Например, FTP будет использовать одно соединение для начального входа и команд, а другое - для передачи файлов. Соединения, используемые для передачи файлов, устанавливаются как часть соединения FTP, и поэтому межсетевой экран должен уметь считывать трафик и определять порты, которые будут использоваться новым соединением. Если межсетевой экран не поддерживает эту функцию, передача файлов невозможна.

Достоинства МЭ с фильтрацией пакетов:

- производительность – фильтрация происходит на скорости, близкой к скорости передачи данных;

- хороший способ управления трафиком;

- прозрачность.

Недостатки МЭ с фильтрацией пакетов:

- низкий уровень масштабируемости. По мере роста наборов правил становится все труднее избегать «ненужных» соединений;

- возможность открытия больших диапазонов портов;

- подверженность атаки с подменой данных. Атаки с подменой данных, как правило, подразумевают присоединение ложной информации в заголовок TCP/IP.

Межсетевые экраны, работающие только посредством фильтрации пакетов, не используют модули доступа, и поэтому трафик передается от клиента непосредственно на сервер. Если сервер будет атакован через открытую службу, разрешенную правилами политики межсетевого экрана, межсетевой экран никак не отреагирует на атаку. Межсетевые экраны с пакетной фильтрацией также позволяют видеть извне внутреннюю структуру адресации. Внутренние адреса скрывать не требуется, так как соединения не прерываются на межсетевом экране.

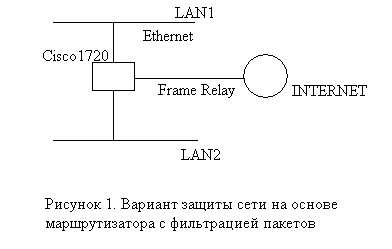

Рассмотрим пример защиты сети на основе маршрутизатора c фильтрацией пакетов Cisco 1720.

Высокая производительность маршрутизатора основана на схеме пакетной фильтрации и возможности установки дополнительной защиты на основе firewall features. Это вариант обладает следующими достоинствами:

- высокая производительность и пропускная способность;

- преимущества пакетного и прикладного шлюзов;

- простота и надежность в эксплуатации и установке;

- возможность обеспечения безопасности от точки до точки: МЭ, авторизация маршрута и маршрутизатора, тоннель для маршрута и криптозащита;

- многопротокольная маршрутизация (IP, IPX, AppleTalk) и прозрачный мост через ISDN, асинхронное и синхронное, последовательное соединение, такое как выделенная линия, Frame Relay, X.25;

- возможность обеспечения качества услуги от точки до точки;

возможность оптимизации WAN (установление соединения по требованию, предоставление полосы по требованию и OSPF по требованию, полустатическая маршрутизация).